Říjen přinesl vzestup zlodějských malwarů SnakeKeylogger a LokiBot

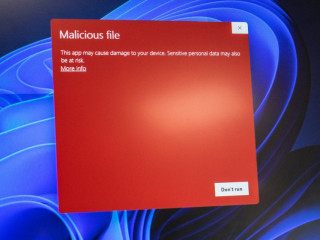

LokiBot krade zejména přihlašovací údaje z webových prohlížečů, e-mailových klientů a nástrojů pro správu IT. Do systému se snaží proniknout nepozorovaně a maskuje se za legitimní programy. Může být distribuován prostřednictvím phishingových e-mailů, škodlivých webových stránek, SMS nebo pomocí jiných platforem pro zasílání zpráv. Nárůst útoků souvisí i se spamovými kampaněmi zaměřenými na online poptávky, objednávky a potvrzení plateb.

V říjnu byla také odhalena nová kritická zranitelnost Text4Shell (CVE-2022-42889), která umožňuje útoky po síti, aniž by bylo nutné získat speciální oprávnění nebo to vyžadovalo nějakou aktivitu uživatelů. Text4shell připomíná zranitelnost Log4Shell, která na konci minulého roku odstartovala lavinu útoků. I po roce je jednou z hlavních hrozeb a v říjnovém žebříčku se umístila na druhém místě. Text4Shell zatím takovou kalamitu nezpůsobil, ale organizace by se měly adekvátně připravit a chránit proti všem zranitelnostem.

Vydán byl i žebříček zemí, které jsou nejčastěji terčem kyberútoků. Česká republika se v říjnu lehce posunula o tři příčky mezi méně bezpečné země a patřila jí celosvětově 35. pozice. Slovensko se naopak posunulo o čtyři místa směrem k bezpečnějším zemím na aktuálně 59. místo. První, tedy nejnebezpečnější, místo obsadilo už několik měsíců po sobě Mongolsko. V říjnu se mezi nebezpečné země výrazně posunula Ukrajina, která poskočila o 26 míst na 37. příčku.

„V říjnu došlo k řadě změn. Viděli jsme pád tradičních hrozeb i vzestup nových. Alarmující je zejména nárůst zlodějských malwarů a phishingových útoků. Během nadcházejícího nákupního období je potřeba dávat mimořádný pozor na podezřelé e-maily, které mohou obsahovat malware. Věnujte vždy chvilku času kontrole zpráv, jestli neobsahují podezřelé odkazy, od koho zprávy pochází a zda nežádají o osobní data. Pokud máte jakékoli pochybnosti, raději vždy navštivte přímo webové stránky dané společnosti a vyhledejte si příslušné informace z ověřených zdrojů. Zároveň používejte moderní zabezpečení, které vás ochrání i proti phishingovým trikům,“ řekl Tomáš Růžička, SE Team Leader z kyberbezpečnostní společnosti Check Point Software Technologies.

Top 3 - malware:

Škodlivým kódům nejčastěji použitým k útokům na podnikové sítě vévodil v říjnu AgentTesla, který měl v globálním měřítku dopad na 7 % organizací. Na druhou příčku se posunul SnakeKeylogger s dopadem na 5 % společností, LokiBot na třetím místě ovlivnil 4 % organizací.

- ↑ AgentTesla – AgentTesla je pokročilý RAT, který krade hesla a funguje jako keylogger. Známý je od roku 2014. Agent Tesla může monitorovat a zaznamenávat stisknuté klávesy na počítači oběti, systémovou schránku, dělat snímky obrazovky nebo krást přihlašovací údaje z různých programů (včetně Google Chrome, Mozilla Firefox a e-mailového klienta Microsoft Outlook)

- ↑ SnakeKeylogger – SnakeKeylogger je modulární .NET keylogger, který byl poprvé detekován koncem listopadu 2020. Mezi jeho hlavní funkce patří zaznamenávání stisknutých kláves, krádeže přihlašovacích údajů a odesílání ukradených dat útočníkům.

- ↑LokiBot – LokiBot je zlodějský malware, který se šíří hlavně pomocí phishingových e-mailů a slouží ke krádeži různých dat, jako jsou e-mailové přihlašovací údaje a hesla ke kryptoměnovým peněženkám a FTP serverům.

Top 3 - mobilní malware:

Škodlivým kódům nejčastěji použitým k útokům na podniková mobilní zařízení vládl bankovní trojan Anubis, následovaly bankovní trojan Hydra a spyware Joker.

- ↔ Anubis – Anubis je bankovní trojan, určený pro mobilní telefony se systémem Android. Postupně je vylepšován, včetně funkcí pro vzdálený přístup, sledování stisknutých kláves, nahrávání zvuku a ransomwarových schopností. Byl odhalen už ve stovkách různých aplikací dostupných v obchodě Google.

- ↔ Hydra – Hydra je bankovní trojan, který krade přihlašovací údaje k finančním účtům a žádá o udělení rizikových práv.

- ↔Joker – Android spyware, který se často ukrývá v aplikacích v Google Play a krade SMS zprávy, seznamy kontaktů a informace o zařízení. Navíc skrytě přihlašuje oběti k placeným prémiovým službám.

Top 3 - zranitelnosti:

Check Point také analyzoval nejčastěji zneužívané zranitelnosti. Kyberzločinci se pro útoky na podnikové sítě snažili zneužívat především zranitelnost „Web Server Exposed Git Repository Information Disclosure” s dopadem na 43 % organizací. Těsně v závěsu následovala zranitelnost „Apache Log4j Remote Code Execution“ s dopadem na 41 % společností, Top 3 pak uzavírá zranitelnost „HTTP Headers Remote Code Execution“ s dopaden na 39 % organizací.

- ↔ Web Server Exposed Git Repository Information Disclosure – Úspěšné zneužití této zranitelnosti by mohlo umožnit neúmyslné zveřejnění informací o účtu.

- ↔ Apache Log4j Remote Code Execution (CVE-2021-44228) – Úspěšné zneužití této zranitelnosti může vzdálenému útočníkovi umožnit spuštění libovolného kódu na postiženém systému.

- ↑ HTTP Headers Remote Code Execution (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) – Vzdálený útočník může zneužít zranitelnou HTTP hlavičku ke spuštění libovolného kódu na počítači oběti.

Situace v ČR

Check Point analyzoval i malware útočící na podnikové sítě v České republice. Zlodějský malware FormBook po několika dominantních měsících zcela vypadl z čela žebříčku. Nově byl nejrozšířenější hrozbou pro české organizace jiný zlodějský malware SnakeKeylogger, který v říjnu ovlivnil téměř 10 % českých společností. AgentTesla potvrdil svůj celosvětový vzestup a trápil i české organizace. Top 3 uzavírá další škodlivý kód zaměřený na krádeže dat a informací LokiBot, přitom v září vůbec nebyl ani v Top 10.